Описание решения

Задача

Сегодня большинство государственных и коммерческих организаций, за исключением режимных предприятий, налаживают работу на удаленной основе. На дистанционную модель переводят не только отдельных сотрудников, но и целые подразделения.

При этом удаленный формат можно использовать как временно, так и постоянно. В первом случае сотрудники работают дистанционно в силу определенных обстоятельств, например в командировке или во время болезни. А во втором – иной модели, кроме удаленной работы, не предполагается в принципе.

При организации дистанционной работы прежде всего необходимо предоставить персоналу удаленный доступ к корпоративным ресурсам. Для этого можно использовать следующие элементы инфраструктуры:

- корпоративные веб-ресурсы;

- серверы приложений (терминальные серверы);

- RDP-сервер;

- VPN-шлюзы;

- VDI-серверы, обеспечивающие виртуализацию рабочих мест.

На первый взгляд, подключитьcя к удаленному рабочему столу – несложная задача. Однако при дистанционной работе некоторые технические, организационные и физические меры информационной безопасности неприменимы. Например, обеспечить физическую защиту удаленного рабочего места попросту невозможно, а использовать средства технической защиты информации на уровне периметра сети, весьма нелегко.

При удаленной работе основные риски в области информационной безопасности возникают из-за следующих факторов:

- низкий уровень защищенности личного устройства сотрудника;

- низкий уровень защищенности сетевого окружения рабочего места сотрудника (независимо от того, работает ли он на личном устройстве или использует оборудование, предоставленное организацией);

- неконтролируемые подключения к ресурсам со смартфонов и планшетов;

- прямой доступ в интернет с рабочих станций, обслуживающих критически важные процессы;

- невозможность или сложность применения корпоративных средств защиты на уровне сети (включая средства выявления аномалий);

- открытие внешнего доступа к критически важным ресурсам организации;

- изменение архитектуры сетевого взаимодействия для предоставления доступа к рабочим ресурсам в сжатые сроки (зачастую без моделирования угроз);

- чрезмерный объем полномочий, предоставляемых сотрудникам.

Поэтому механизмы защиты удаленного доступа должны прежде всего обеспечивать безопасность рабочих мест сотрудников, а также корпоративных ресурсов, к которым они могут подключаться.

Отметим, что любые объекты (ресурсы ИТ-инфраструктуры) предоставляют доступ только именованным субъектам (пользователям). Соответственно, одна из главных задач при построении системы информационной безопасности – не допустить нелегитимного использования (кражи) учетных данных сотрудника для подключения к корпоративным сервисам. А значит, при удаленном доступе необходимо обеспечить надежную авторизацию.

Оптимальный способ защиты удаленного подключения – реализация единых сценариев двухфакторной аутентификации при подключении ко всем ресурсам, доступным извне. Для этого можно использовать комплексное решение, в котором программные и аппаратные компоненты для двухфакторной аутентификации сочетаются с продуктом, поддерживающим усиленную аутентификацию для различных корпоративных ресурсов, – Two-Factor Authentication Provider (2FA Provider).

Решение

Решения класса 2FA-Provider, которые позволяют интегрировать ресурсы для удаленного доступа со средствами двухфакторной аутентификации и применять единый комплекс методов аутентификации для удаленного подключения ко всем целевым ресурсам.

К таким решениям относится платформа Indeed AM. С ее помощью можно эффективно обеспечивать безопасность при дистанционной работе, в частности решать следующие задачи:

- защита VPN-подключения;

- защита RDP-подключения;

- защита подключения к публичным веб-ресурсам;

- реализация единой системы контроля удаленного доступа.

Для создания системы безопасного удаленного подключения можно использовать следующие методы двухфакторной аутентификации:

- доставка одноразовых паролей посредством электронной почты, СМС, Telegram-бота;

- push-аутентификация;

- генерация одноразовых паролей с помощью мобильных приложений;

- генерация одноразовых паролей с помощью аппаратных устройств.

Платформа Indeed AM позволяет назначать различные способы двухфакторной аутентификации в зависимости от группы пользователей и уровня критичности целевых данных. При этом вполне допустимо применять единый набор аутентификаторов для удаленного доступа ко всем ресурсам. А при необходимости эти же аутентификаторы можно использовать и для локального доступа.

Технические характеристики

Поддерживаемые каталоги пользователей

- Active Directory

- Многодоменная инфраструктура

Поддерживаемые целевые ресурсы

- Рабочие места с ОС Microsoft Windows.

- Рабочие места с ОС Linux/Unix

- Microsoft Remote Desktop Server

- Microsoft Internet Information Services

- Веб-приложения

- VPN-серверы

- Серверы приложений

- Виртуальные рабочие столы (VDI)

Поддерживаемые механизмы интеграции с целевыми приложениями

- RADIUS

- ADFS

- SAML

- OpenID Connect 1.0

- Kerberos

- Enterprise Single Sign-On

Поддержка интеграции с техническими средствами

- Средства управления полномочиями и учетными записями: Solar inRights, 1IDM на базе 1С, Ankey IDM от компании «Газинформсервис», Microsoft FIM, IBM Tivoli Identity Manager

- Средства мониторинга и управления инфраструктурой открытых ключей: Indeed Certificate Manager

- Средства защиты от несанкционированного доступа и Endpoint Security Suite: система Secret Net Studio от компании «Код Безопасности»

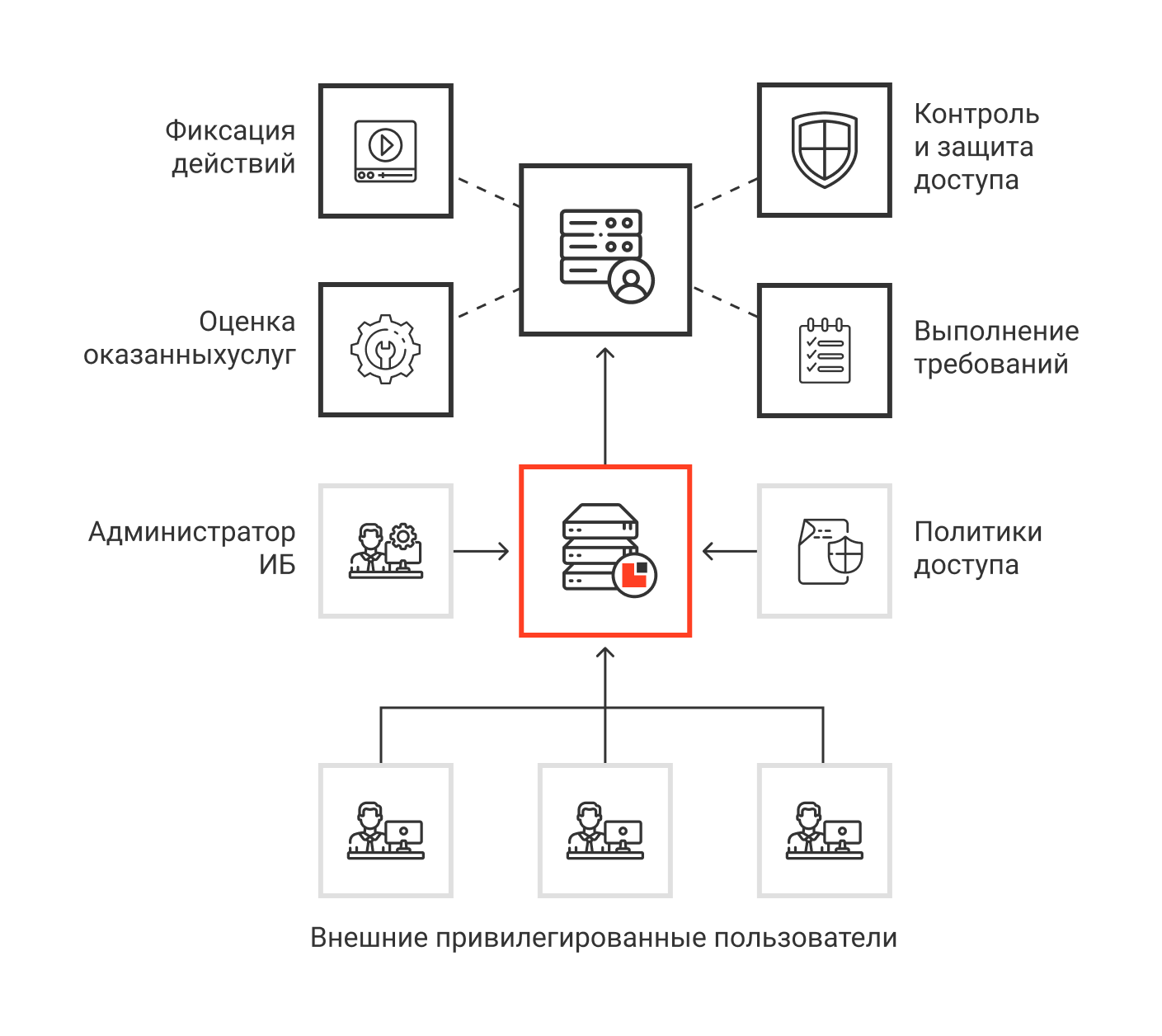

- Средства контроля действий привилегированных пользователей: Digital Vault от CyberArk, Indeed Privileged Access Manager

- Средства мониторинга и корреляции событий информационной безопасности: решения класса SIEM (syslog)