Описание решения

Задача

Современные организации стремятся как можно шире использовать возможности различных цифровых ресурсов. Для этого они, в частности, развивают внутренние сервисы, например создают корпоративные веб-ресурсы. Главное достоинство последних заключается в том, что получить доступ к ним можно с помощью любого браузера, причем они могут быть доступны как изнутри периметра ИТ-инфраструктуры, так и извне.

Кроме того, разрабатывать веб-приложения обычно проще, чем собственные «классические» программы. Есть множество готовых шаблонов и сервисов, в которые нужно только ввести необходимые корпоративные данные. Это также относится к оформлению и контенту. Многие современные технические средства и сервисы – так называемые тонкие клиенты – уже реализуют пользовательский интерфейс в основном именно в формате веб-приложения.

Но за удобство приходится платить: исследования показывают, что веб-приложения в среднем более уязвимы перед кибератаками, чем обычные программы. И действительно, многие кибератаки в настоящее время проводятся через публичные и внутренние веб-ресурсы.

Одна из главных угроз для веб-приложений связана с тем, что в них используется уязвимый механизм аутентификации по паролю – при доступе как из локальной сети, так и с удаленных устройств.

У парольной аутентификации при удаленном доступе есть целый ряд недостатков:

- существует высокий риск кражи пароля (путем перехвата вводимых данных, с помощью методов социальной инженерии и т. д.), создающий угрозу нелегитимного доступа к веб-ресурсу от лица учетной записи реального сотрудника;

- выявить факт кражи пароля весьма трудно, и это обстоятельство снижает эффективность противостояния кибератакам;

- пользователи не всегда соблюдают требования к безопасности паролей, касающиеся длины, используемых символов и периодичности смены;

- если пользователь забудет пароль, то рабочий процесс может простаивать до тех пор, пока администратор ИТ/ИБ не сбросит пароль.

Эти недостатки можно исправить, используя средства усиленной аутентификации: цифровые сертификаты, одноразовые пароли, биометрические данные и т. п.

Но далеко не все веб-приложения поддерживают какие-либо иные методы аутентификации, кроме пароля. Если же такая поддержка все-таки обеспечивается, то она ограничивается аутентификацией по сертификату (индивидуальному для каждого веб-приложения) или с помощью внешних учетных записей (Google, Yandex, Microsoft и т. д.), однако подобные механизмы не всегда соответствуют политике организации.

Веб-ресурсы имеют собственную базу пользователей и требуют отдельной аутентификации. Рядовым пользователям весьма трудно соблюдать все требования к безопасности паролей, особенно если у них несколько учетных записей от разных веб-сервисов. Следует отметить и неудобство, связанное с тем, что пользователи вынуждены проходить аутентификацию при каждом входе на любой корпоративный веб-ресурс.

Чтобы обеспечить защиту аутентификации для всех корпоративных приложений и веб-приложений, организации применяют продукты, реализующие концепцию единой технологии входа в веб-приложения, также известной как Web Single Sign-On (Web SSO). Дополнительно применяется специализированное решение класса Two-Factor Authentication Provider (2FA provider). Использование подобных программ позволяет построить единую систему усиленной аутентификации для корпоративных веб-сервисов.

Решение

Чтобы создать централизованную систему управления доступом и защиты доступа, необходимо прежде всего интегрировать платформу Web SSO со всеми целевыми ресурсами.

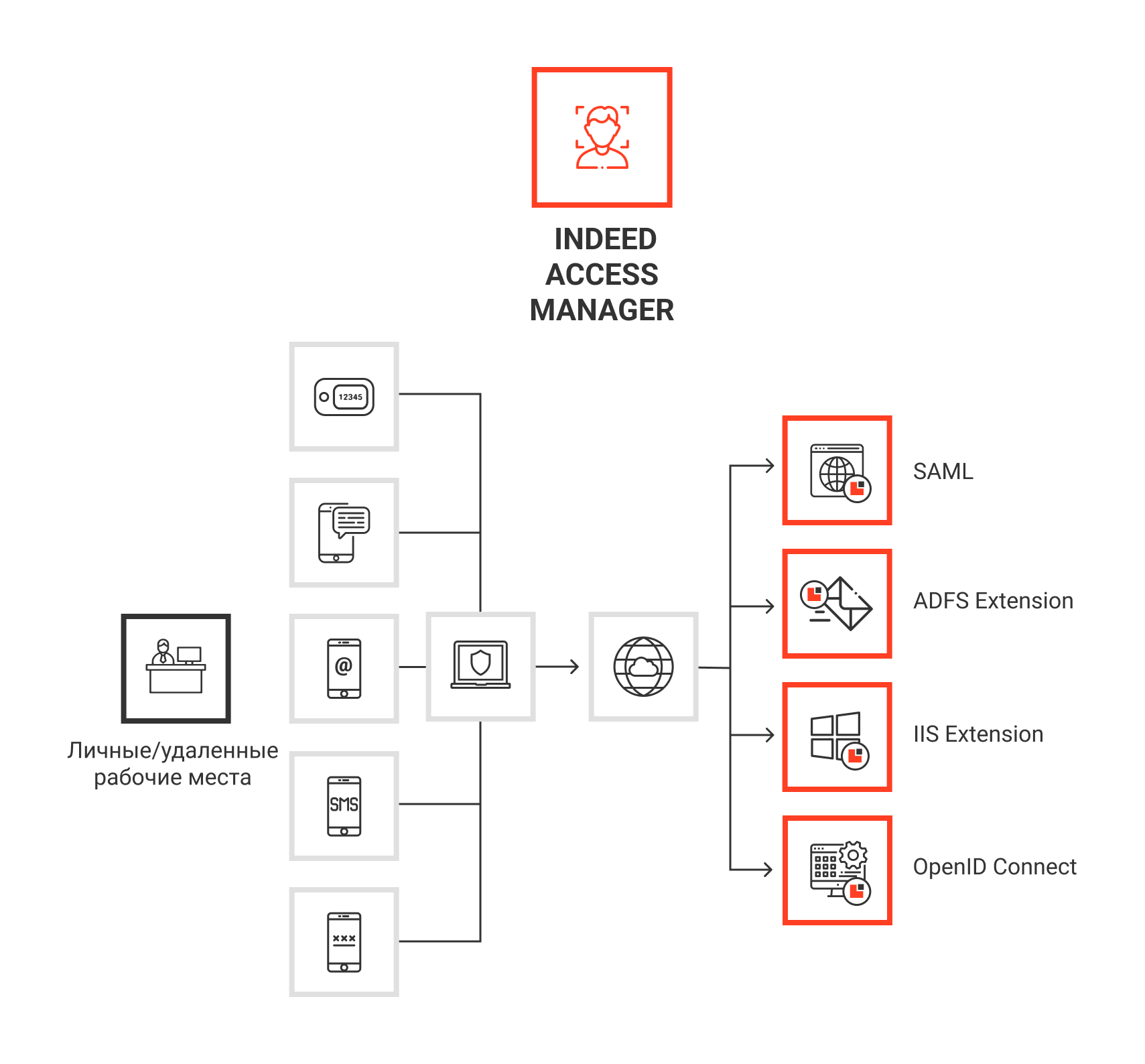

Платформа Indeed AM поддерживает интеграцию с веб-приложениями на основе следующих протоколов:

- SAML;

- ADFS;

- OpenID Connect.

Для указанных протоколов Indeed AM реализует технологию Web SSO. При использовании Web SSO пользователь может аутентифицироваться на одном веб-ресурсе, а затем получить доступ к персональной странице на другом корпоративном веб-ресурсе – без дополнительной аутентификации.

Кроме того, Indeed AM включает в себя специализированный модуль, который можно установить на сервер Microsoft Internet Information Services с веб-приложениями.

Для создания системы безопасного удаленного подключения можно использовать следующие средства усиленной аутентификации:

- доставку одноразовых паролей с помощью электронной почты, SMS-сообщений, Telegram-бота;

- push-аутентификацию;

- мобильные приложения – генераторы одноразовых паролей;

- аппаратные устройства – генераторы одноразовых паролей.

Indeed AM позволяет применять различные способы усиленной аутентификации в зависимости от группы пользователей или целевого веб-ресурса. Поэтому для каждой группы сотрудников можно подобрать оптимальный перечень средств аутентификации, определяемый уровнем критичности веб-приложений, к которым необходимо предоставить доступ.

Технические характеристики

Поддерживаемые каталоги пользователей

- Active Directory

- OpenLDAP, FreeIPA, ALD (I полугодие 2024 г.).

- Многодоменная инфраструктура

Поддерживаемые целевые системы

- Microsoft Internet Information Services

- Веб-приложения

Поддерживаемые механизмы интеграции с целевыми приложениями

- ADFS

- SAML

- OpenID Connect

Поддерживаемые средства усиленной аутентификации для удаленного доступа

- Мобильные приложения – генераторы одноразовых паролей (Indeed Key, Google Authenticator, «Яндекс Ключ» и другие, поддерживающие протокол HOTP/TOTP).

- Аппаратные брелоки – генераторы одноразовых паролей (eToken PASS и другие, поддерживающие протокол HOTP/TOTP).

- Собственное приложение Indeed Key для генерации одноразовых паролей и push-аутентификации.

- Доставка одноразовых паролей с помощью электронной почты, SMS-сообщений и Telegram-бота.