Описание решения

Задача

В ИТ-инфраструктуре современной организации внедрены различные сервисы и информационные системы, имеющие собственные каталоги учетных записей и, соответственно, требующие отдельного ввода учетных данных для авторизации. При этом часть сервисов поддерживает и реализует аутентификацию по цифровым сертификатам, выданным как собственным, так и сторонним удостоверяющим центром. Эти сертификаты могут использоваться для электронного документооборота.

Для безопасного использования парольной аутентификации вводятся соответствующие требования (состав и длина пароля, периодичность обновления, исключение использования популярных последовательностей, например “admin” и “123456”). Соблюдение всех этих требований, даже в случае одного пароля, может быть сложной задачей. Не говоря уже о том, когда сотрудник вынужден помнить несколько логинов и паролей. Кроме того, частой является ситуация, когда смена пароля в разных системах и сервисах происходит в разное время (т.е. нет синхронизации и контрольных дат).

Возможны сценарии, когда у сотрудника имеется несколько аппаратных устройств для защищенного хранения ключей и сертификатов электронной подписи. К примеру, для каждого квалифицированного сертификата - отдельный носитель.

На “бумаге” (во внутренних организационно-распорядительных документах ) указано, что сотрудник самостоятельно обеспечивает требования к безопасному хранению и использованию собственных паролей и устройств - носителей ключевой информации.

Однако на практике возможны следующие проблемы:

- Игнорирование требований безопасности к составу паролей в системах и сервисах, где не настроены соответствующие политики

- Преднамеренное или непреднамеренное игнорирование необходимости менять пароли с заданной периодичностью там, где это не настроено автоматически

- Выполнение всех требований безопасности к ведению паролей, но и одновременная их фиксация на материальном носителе или в текстовом файле

- Забывание паролей и просьба к специалистам ИТ/ИБ сбросить их (после чего не все их меняют, если нет принудительной смены после первого входа)

- В случае наличия нескольких устройств - путаница с их использованием или хранение их в небезопасных местах

Более того, каждый аппаратный защищенный носитель требует отдельных вложений на приобретение (или замену). В случае наличия нескольких устройств затраты возрастают. Не говоря уже про сложности их учета и администрирования.

Сложности с использованием и администрированием паролей, с управлением цифровыми сертификатами и их носителями ведут к снижению управляемости ИТ-инфраструктурой и снижению уровня ИБ. Оптимальным решением будет использование связки специализированных программных комплексов классов Public Key Infrastructure Management (PKI-Management), Authentication Management (или Access Management) и Two-Factor Authentication (2FA)

Применение подобных программных комплексов позволит, с одной стороны, повысить эффективность управления аутентификаторами (не только паролями) и инфраструктурой открытых ключей, с другой - повысит общий уровень ИБ.

Решение

Использование комплекса программных продуктов, направленных на контроль аутентификации, защиту доступа и управление инфраструктурой открытых ключей (PKI) позволит централизованно решать широко распространенные задачи защиты доступа.

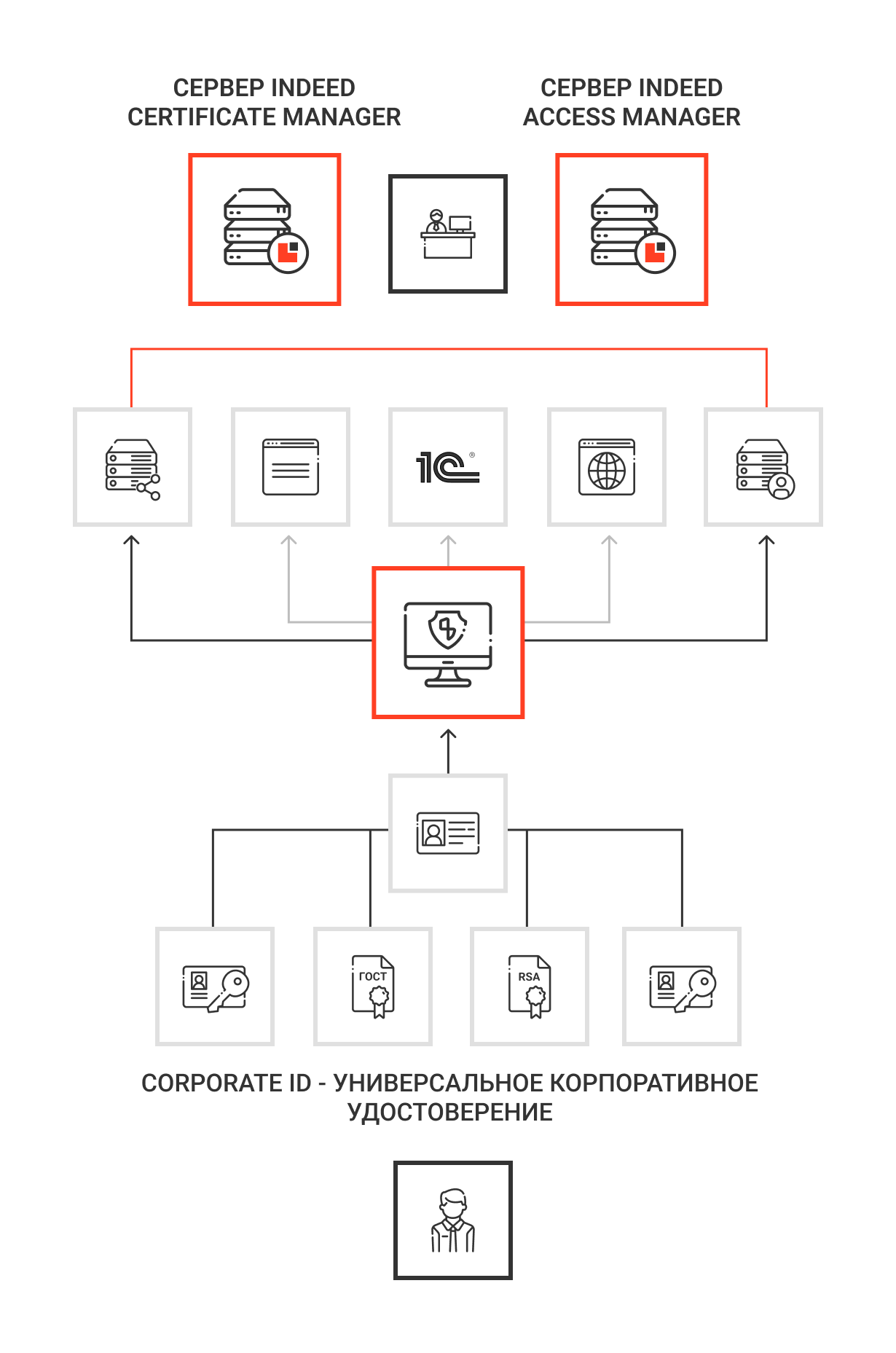

Такие задачи позволит решить совместное применение платформ Indeed Access Manager и Indeed Certificate Manager.

Технологически эти продукты представляют собой две отдельные системы: система управления аутентификацией и система управления инфраструктурой открытых ключей. Между ними реализован обмен данными о пользователях, их действиях, присвоенных им аутентификаторах и выданных сертификатах.

Совместное использование продуктов Indeed AM и Indeed CM позволяет реализовать следующие задачи информационной безопасности:

- Двухфакторная аутентификация во всех корпоративных ресурсах даже в тех, где не поддерживаются сценарии многофакторной аутентификации и используются только пароли, включая настольные приложения без встроенной поддержки Single Sign-On)

- Реализация единого защищенного носителя для хранения сертификатов электронной подписи, хранения идентификационной и аутентификационной информации, а также для регистрации и идентификации в СКУД

- Контроль обращения и использования цифровых сертификатов и защищенных носителей

- Нейтрализация проблем и уязвимостей технологии парольной аутентификации

С точки зрения пользователей, наличие единого устройства, используемого для идентификации и аутентификации, а также служащего корпоративным удостоверением, несет очевидные преимущества, исключающие затраты рабочего времени на непродуктивные вопросы:

- Отсутствие необходимости “придумывания” новых паролей для всех корпоративных ресурсов

- Отсутствие риска забывания паролей и последующего простоя работы

- Единое универсальное защищенное устройство для всех задач управления доступом и хранения электронных подписей

С точки зрения администраторов ИБ и ИТ, внедрение подобного технологического комплекса также несет выгоды:

- Повышение уровня информационной безопасности за счет внедрения двухфакторной аутентификации

- Снятие ответственности за формирование и использование паролей с пользователей, соответственно, невозможности передачи и разглашения паролей

- Соблюдение требований к генерации паролей в целевых системах, не поддерживающих иные технологии аутентификации

- Отсутствие необходимости контроля соблюдения требований безопасности и обращения паролей

- Отсутствие затрат рабочего времени на сброс пользовательских паролей

- Единые консоли мониторинга и управления устройствами аутентификации и идентификации

Технические характеристики

Поддерживаемые Удостоверяющие центры:

- КриптоПро УЦ

- Microsoft CA

- Валидата УЦ

Поддержка моделей съемных аппаратных носителей ключевой информации:

- ACOS, от ACS

- HID Crescendo, от HID

- ID-One Cosmo, от Bit4id

- SCinterface от cryptovision GmbH

- TicTok V2, V3 от CRYPTAS IT-Security GmbH

- Рутокен от Актив

- eToken и ID Prime от Thales Group (ex SafeNet и Gemalto)

- ESMART от ISBC

- JaCarta от Аладдин Р.Д.

- Yubikey от Yubico

- ePass от Feitian

Поддерживаемые целевые системы:

- Рабочие места с ОС Microsoft Windows

- Microsoft Remote Desktop Server

- Microsoft Internet Information Services

- Настольные приложения Windows

- Web-приложения

- VPN-Серверы

- Сервера приложений

- Виртуальные рабочие столы (VDI)

Поддерживаемые протоколы аутентификации:

- RADIUS

- ADFS

- SAML

- OpenID Connect

- OAuth 2.0

- Kerberos