Описание решения

Задача

Сегодня практически невозможно представить компанию, которая при решении задач не пользуется услугами сторонних исполнителей. Никого не удивляет найм внешней службы клининга для уборки помещений, передачи части бухгалтерских расчётов на аутсорсинг.

Не говоря уже о типовой задаче развёртывания и настройки компонентов в ИТ-инфраструктуре. В некоторых случаях решение группы задач может быть полностью передано сторонней организации.

После приобретения ИТ-продукта для получения услуг технической поддержки может возникнуть необходимость предоставления удаленного доступа специалистам компании-разработчика.

Несмотря на то, что обычно допустимы только локальные работы, иногда может возникнуть необходимость оперативно предоставить удаленный доступ подрядчику на удаленную площадку. Это происходит в случае серьёзного сбоя, когда у организации нет времени ждать представителя заказчика (не говоря уже о логистических сложностях приезда в труднодоступные географические точки).

Также организация может привлечь аудиторов, которые, к примеру, будут оценивать работу и состояние финансовых приложений (включая отчётность в них) или проводить оценку работы компонентов ИТ-инфраструктуры.

Все вышеописанные ситуации объединены рядом потенциальных угроз безопасности:

- Ограниченные возможности по контролю действий привилегированных пользователей - подрядчиков, даже если они находятся на площадке локально (нужно выделять сотрудника, чтоб он наблюдал за действиями подрядчика на все время работы)

- Ограниченные возможности по применению средств для записи действий пользователя на компьютере, если это внешние сотрудники, из-за специфики целевых ресурсов

- Ограниченные возможности по применению средств для записи действий пользователя на компьютере (если это внешние сотрудники) из-за специфики целевых ресурсов

- Для крупных компаний - большое количество одновременно работающих с компонентами ИТ-инфраструктуры неконтролируемых сторонних исполнителей

- Невозможность оценки потенциального воздействия от внесенных изменений

- Отсутствие возможности оценки соответствия между заявленными изменениями, критичными с точки зрения ИБ, и реальными

- Непонимание действий, специалистов, проводящих аудит ИТ-инфраструктуры и аудит работы приложений

- Возможность внесения "логических бомб" и иных негативных элементов в код приложений и веб-приложений

- Риск несанкционированных подключений подрядчиков, обладающих административными полномочиями к целевым серверам и приложениям

- Несанкционированное предоставление удаленного доступа со стороны сотрудников, обладающих привилегированными правами, но не относящихся к отделу сетевой, либо информационной безопасности

- Кража или несанкционированная передача привилегированных учетных данных для удаленного доступа к критичным ресурсам

- Неконтролируемая, а, значит, потенциально опасная ИТ-среда компании-исполнителя, из которой реализуется удаленный привилегированный доступ

Кроме того, имеются риски иного рода:

- Невозможность объективной оценки соответствия имеющихся работ заявленным требованиям и объему;

- Необходимость затрат времени и финансов для оплаты проезда подрядчиков на локальные площадки;

- Конфликтные ситуации между подрядчиками и подразделениями ИТ/ИБ в случае сбоя;

- Потери времени и финансов при сбое на удаленной площадке, расположенной в труднодоступной местности.

Риски и угрозы, связанные с доступом к привилегированным ресурсам усугубляются, когда речь заходит о предоставлении привилегированного доступа сотрудникам сторонних организаций. Оптимальным решением будет использование специализированных программных комплексов класса Privileged Access Management (также известны как: Privileged User Management, Privileged Identity Management, Privileged Account Management).

Применение подобных программных комплексов позволит структурировать процесс контроля деятельности подрядчиков и сотрудников сторонних организаций, при их работе с ресурсами ИТ-инфраструктуры компании.

Решение

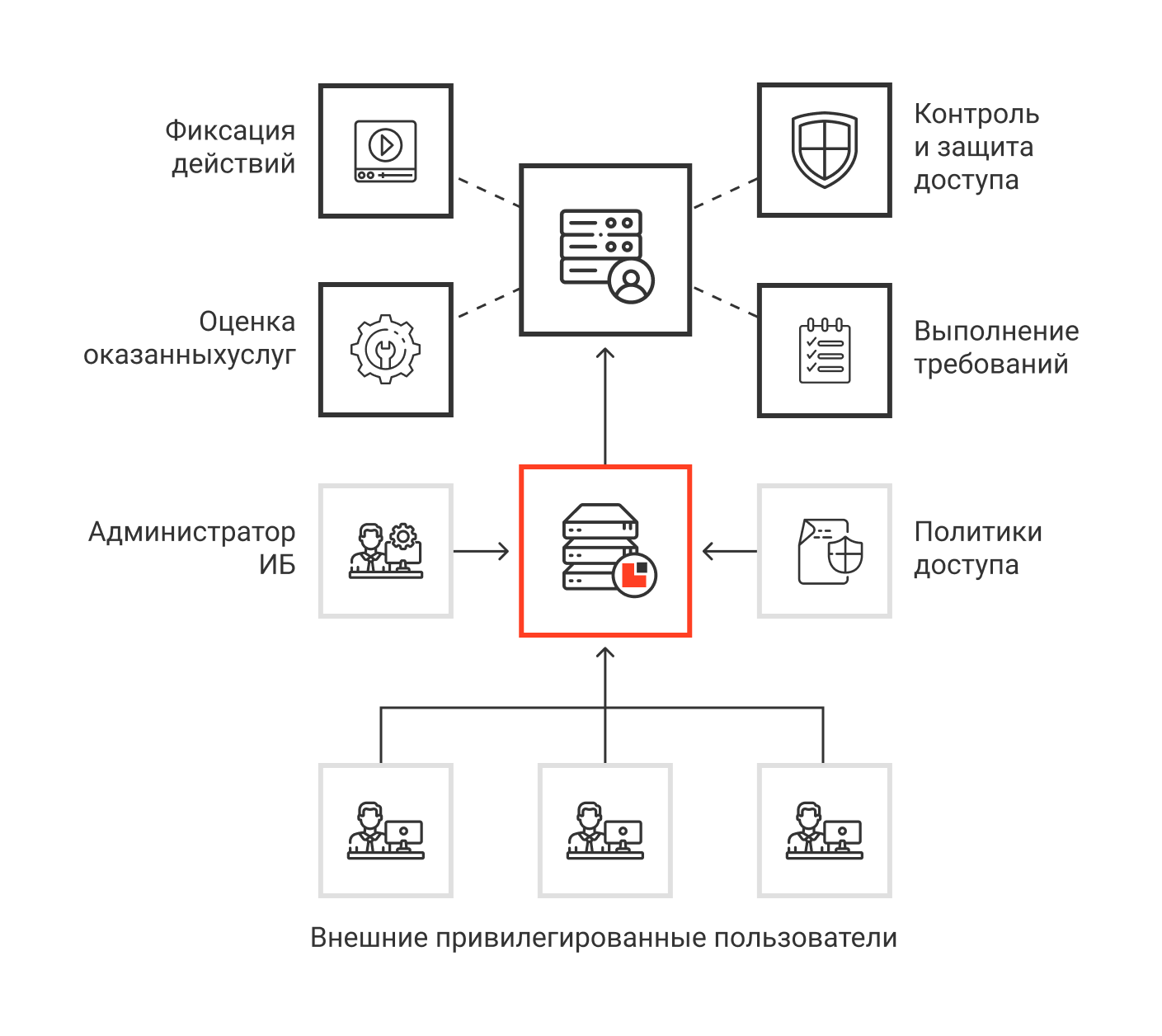

С целью повышения качества управления и контроля действий сторонних исполнителей, снижения уровня угроз информационной безопасности, экономии финансов и времени необходимо использование системы контроля действий администраторов для управления доступом и отслеживания действий пользователей - подрядчиков.

Платформа Indeed PAM реализует Единую точку подключения всех сторонних сотрудников с дополнительными функциями:

- Видео- и текстовая запись действий подрядчиков

- Контроль передачи файлов и вводимых команд

- Инструменты мониторинга действий подрядчиков в режиме реального времени

- Управление паролями и защищенное хранилище привилегированных учётных записей от целевых ресурсов

- Единый инструмент управления правами доступом вида “пользователь-ресурс”

- Поддержка протоколов RDP, SSH, HTTP(S)

- Поддержка запуска опубликованных приложений по протоколу RemoteApp (Microsoft RDS)

- Сквозная аутентификация в опубликованных приложениях

- Двухфакторная аутентификация для повышения уровня защиты

- Доступ по расписанию и согласованию

Через Indeed PAM можно контролировать следующие категории сторонних пользователей:

- Подрядчики;

- Сотрудники технической поддержки;

- Аутсорсеры;

- Аудиторы;

- Разработчики;

- И т.д.

Применение Indeed PAM для контроля действий внешних сотрудников позволяет снизить вероятность реализации угрозы от их работы в ИТ-инфраструктуре компании. Использование единого инструмента управления привилегированным доступом позволяет сэкономить трудозатраты собственных специалистов. Более того, функциональные возможности Indeed PAM в части записи действий подрядчиков позволяют объективно оценить эффективность их работы и соответствие заявленным требованиям (SLA).

Применение

Запись действий и оценка качества работы

PAM-система поддерживает функционал записи действий - подрядчиков для последующего аудита действий пользователей. Основные принципы функционирования построены таким образом, чтобы исключить возможность подключения привилегированных пользователей (подрядчиков) в обход системы.

Дополнительно платформа Indeed PAM может использовать опубликованные приложения для поддержки иных проприетарных протоколов.

В Indeed PAM имеется следующий функционал записи сессий:

- Текстовая запись;

- Видеозапись;

- Кейлоггер;

- Контроль передачи файлов;

- Контроль вводимых команд;

- Метаданные подключений.

Используя записи сессий, можно сформировать объективную оценку того, насколько подрядчики выполняют заявленные требования качества и объема работ (SLA). Это позволяет: оплачивать только тот объем услуг, которые явно оказаны; оценивать компетентность специалистов, оказывающих услуги.

Ограниченный доступ по расписанию и согласованию

Не секрет, что доступ подрядчиков к компонентам ИТ-инфраструктуры должен соответствовать более высоким требованиям, чем доступ собственных сотрудников.

Механизмы Indeed PAM предоставляют широкие возможности по управлению доступом привилегированных пользователей к целевым ресурсам. Одними из ключевых правил управления привилегированным доступом в отношении подрядчиков являются следующие:

- Доступ по расписанию;

- Временный доступ;

- Доступ по согласованию.

Используя указанные настройки можно заранее настроить права доступа с максимальными ограничениями, исключающими вероятность нарушения работы ресурса подрядчиками.

Легализация удаленного доступа к критичным ресурсам

В ряде случаев компании обоснованно опасаются предоставлять удаленный доступ извне к наиболее критичным ресурсам ИТ-инфраструктуры. В первую очередь это сделано из соображений безопасности, т.к. такие подключения практически невозможно контролировать.

Indeed PAM предоставляет функциональные возможности для мониторинга действий пользователей - подрядчиков, в т.ч. в режиме реального времени.

В совокупности с механизмами защиты удаленного доступа с помощью двухфакторной аутентификации и возможностью фильтрации вводимых команд, данный механизм позволяет максимально обезопасить удаленный доступ к критичным ресурсам для внешних сотрудников.

Наличие фиксации действий позволяет не только в момент работы, но и в любой момент времени провести аудит действий подрядчиков со стороны специалистов. Дополнительно данные функциональные возможности позволяют при необходимости убрать требования локального присутствия специалистов подрядчика на площадке.

Контроль работы аудиторов

Платформа Indeed PAM позволяет контролировать любую категорию пользователей, в т.ч. такую специфическую, как аудиторы.

- Контроль отчетности и транзакций в финансовых приложениях;

- Контроль функционирования средств защиты информации и осуществление внутреннего тестирования на проникновение;

- Контроль функционирования иных ИТ-средств;

- Анализ организационно-распорядительной и иной документации.

Деятельность аудитора направлена в первую очередь на анализ, а не на активное воздействие на ИТ-инфраструктуру (исключая некоторые сценарии тестирования на проникновение). Однако компании должны следить за работой аудиторов. Это наиболее актуально, если проверка последних не пройдена и требуется устранить ошибки и неявные замечания.

Контроль работы разработчиков

PAM-система предоставляет возможность контроля действий сторонних разработчиков внутреннего программного обеспечения и веб-ресурсов. Зачастую уровень кода является самым приоритетным для реализации вредоносной активности. Учитывая объемы написанного кода, отсутствие специализированных внутренних средств для анализа кода и контроля версий, злоумышленник может без особых проблем внести вредоносный или опасный код в корпоративное приложение.

Инструменты фиксации и анализа внесенных изменений позволяют проанализировать последние на предмет наличия негативной активности и своевременно принять меры для нейтрализации этого воздействия.

Экономия средств

Ключевым преимуществом использования Indeed PAM является потенциальная экономия финансовых средств и времени в работе подрядчиков.

Широкие возможности записи сессий позволяет оценить, насколько реальный объем и качество работ соответствуют заявленным требованиям (SLA). Применение выгрузок из PAM-системы позволяет платить только за тот объем работ, который реально был исполнен. Более того, записи можно передать сторонним специалистам для анализа компетентности специалистов подрядчика, так как низкий уровень компетентности влияет на стабильность работы ресурса и на объем трудозатрат со стороны подрядчика.

Далее, инструменты организации контролируемого удаленного доступа и мониторинг активности пользователей - подрядчиков позволяют минимизировать потенциальный вред от удаленной неконтролируемой работы, что, в свою очередь, делает избыточным требование по локальному присутствию специалистов подрядчика (их действия могут контролироваться вручную и автоматически в режиме онлайн). Такой подход позволяет сэкономить финансы на транспортные расходы исполнителя.

Технические характеристики

Поддерживаемые протоколы:

- RDP;

- SSH;

- HTTP(s);

Любые иные проприетарные протоколы с помощью публикации соответствующих приложений.

Функции записи действий:

- Видеозапись сессий с возможностью настройки качества видео

- Текстовая запись сессий

- Периодическое снятие скриншотов сессий с возможностью настройки качества изображений

- Поддерживаемые протоколы: RDP, SSH, опубликованный web и толстые клиенты

- Теневое копирование файлов

Поддерживаемые каталоги пользователей:

- Active Directory.

Технологии двухфакторной аутентификации:

- Пароль + TOTP (одноразовый пароль - программный генератор);

Технологии удаленного доступа:

- RemoteApp (Microsoft Remote Desktop Server);

- SSH Proxy.

Сертификаты

- Indeed Privileged Manager (Indeed РАМ) имеет сертификат ФСТЭК России по 4 уровню доверия. Важно отметить, что сертифицированный Indeed PAM поддерживает установку в операционной системе специального назначения «Astra Linux Special Edition».

- Продукт Indeed Privileged Access Manager зарегистрирован в Едином реестре российских программ для ЭВМ и баз данных за рег. номером 6351